Technology Risk in Network Design

Perancang jaringan harus memahami ancaman nyata terhadap infrastruktur jaringan sebelum menawarkan layanan konsultasi keamanan (misalnya, penilaian risiko atau analisis dampak bisnis. Berbagai kategori ancaman terhadap kerahasiaan, integritas, dan ketersediaan meliputi :

- Denial of Service (DoS) and Distributed Denial of Service (DDoS) attacks

Tujuan utama serangan Denial of Service (DoS) adalah membuat mesin atau sumber daya jaringan tidak tersedia untuk pengguna yang dituju. Dalam jenis serangan khusus ini, penyerang tidak mencoba mendapatkan akses ke sumber daya; sebaliknya, penyerang mencoba menyebabkan hilangnya akses ke pengguna atau layanan yang berbeda. Sumber daya dapat mencakup yang berikut:

- Seluruh jaringan perusahaan

- CPU perangkat jaringan atau server

- Memori perangkat jaringan atau server

- Disk perangkat jaringan atau server

Serangan DoS menyebabkan sumber daya kelebihan beban (misalnya, ruang disk, bandwidth, memori, buffer overflow, atau queue overflow), dan ini akan menyebabkan sumber daya menjadi tidak tersedia untuk digunakan. Ini dapat bervariasi dari memblokir akses ke sumber daya tertentu hingga benar-benar menabrak perangkat jaringan atau server. Ada banyak jenis serangan DoS, seperti serangan ICMP atau TCP flooding.

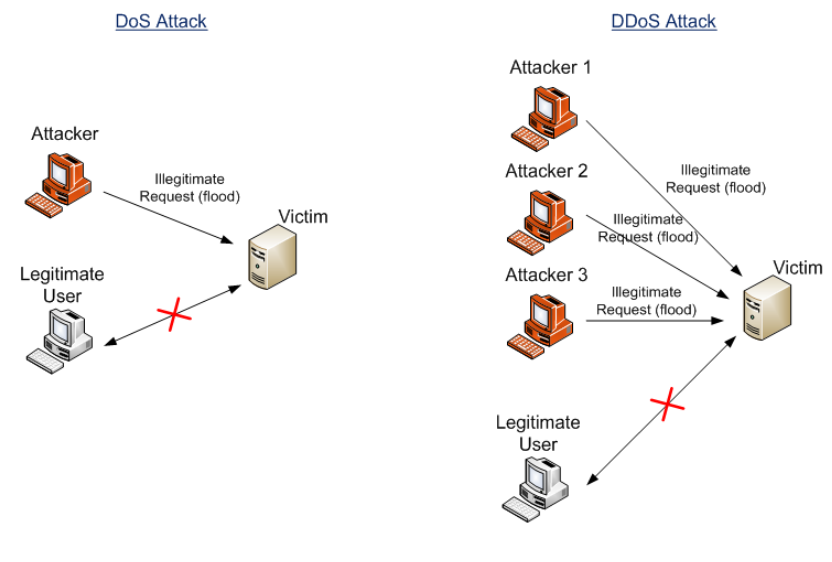

Bentuk lanjutan dari serangan DoS adalah serangan Distributed Denial of Service (DDoS), yang bekerja dengan memanipulasi sejumlah besar sistem untuk melancarkan serangan terhadap target melalui Internet atau melalui jaringan perusahaan. Untuk mengelola serangan DDoS, peretas biasanya membobol host yang keamanannya lemah (misalnya, menggunakan lubang keamanan umum di sistem operasi atau aplikasi yang digunakan) dan membahayakan sistem dengan memasang kode jahat agar memiliki akses penuh ke sumber daya korban. Setelah banyak sistem dikompromikan, mereka dapat digunakan untuk meluncurkan serangan serentak besar-besaran pada target yang akan kewalahan dengan sejumlah besar permintaan tidak sah. Skenario ini diilustrasikan pada gambar di bawah ini:

- Spoofing (masquerading)

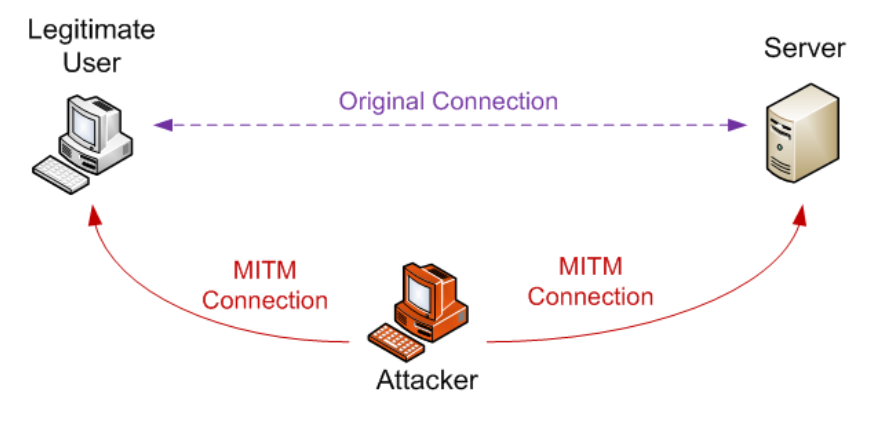

Serangan spoofing (atau penyamaran) terjadi ketika satu host atau entitas secara salah mengasumsikan (spoof) identitas host lain. Serangan spoofing yang umum disebut serangan Man in the Middle (MITM), dan ini bekerja dengan meyakinkan dua host yang berbeda (pengirim dan penerima) bahwa komputer di tengah sebenarnya adalah host lain. Hal ini dilakukan dengan menggunakan spoofing DNS, di mana seorang hacker mengkompromikan server DNS dan secara eksplisit mengubah entri resolusi nama. Gambar 3 di bawah mengilustrasikan jenis serangan ini:

Jenis lain dari serangan penyamaran adalah spoofing ARP, di mana cache ARP diubah dan dengan demikian entri pemetaan alamat L2 ke L3 diubah untuk mengarahkan lalu lintas melalui mesin penyerang. Jenis serangan ini biasanya ditargetkan dalam LAN.

- Distributed Reflection Denial-of-Service (DRDoS) attack

Serangan drdos adalah jenis penolakan layanan terdistribusi atau serangan ddos di mana penyerang mengeksploitasi sejumlah komputer korban dan membuat komputer koban mengirim permintaan ke komputer target. Akibatnya, target akhirnya menghabiskan semua sumber dayanya dan sumber dayanya dalam serangan dos

Dalam serangan DDoS, penyerang memerintahkan komputer yang disusupi untuk membanjiri target dengan permintaan. Mereka tidak terlalu peduli jika sistem mereka teridentifikasi selama penyelidikan. Dalam serangan DrDoS, di sisi lain, pelaku ancaman memastikan untuk tetap anonim.

Dengan demikian kita dapat mengatakan bahwa serangan DrDoS adalah sejenis serangan DDoS karena mereka menggunakan banyak sistem yang disusupi untuk membuat situs web target, server, aplikasi, atau komputer tidak dapat diakses.

Resource: