Security Policies of Users

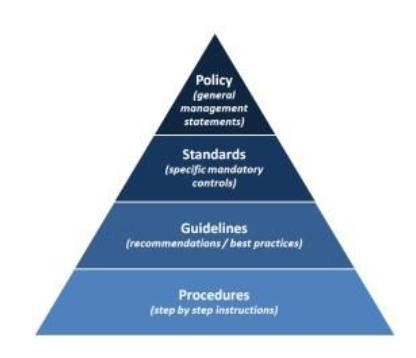

Sebuah security atau keamanan memiliki beberapa komponen sebagai lapisannya, dan lapisan security paling luar adalah security policy atau kebijakan keamanan. Kebijakan keamanan sendiri merupakan suatu perencanaan, proses, standar, dan petunjuk yang dicatat atau didokumentasikan untuk memenuhi keamanan informasi di suatu organisasi atau perusahaan.

Kebijakan keamanan (Security Policy) ini juga mencakup pada keamanan data atau informasi pengguna atau user yang ada pada suatu perusahaan. Dalam sebuah perusahaan, security policies for users ini berupa pengidentifikasian tujuan keamanan, resiko, tingkat otoritas, dan koordinator keamanan yang ditunjuk. Security policies for users juga menjadi cara untuk mengatasi dan mencegah pelanggaran keamanan yang bisa saja terjadi, sehingga hal ini menjadi sebuah tanggung jawab penting bagi setiap anggota tim dan karyawan di setiap perusahaan untuk menjalankan dan menjaganya sebaik mungkin.

Dengan menerapkan security policies for users, diharapkan suatu perusahaan dapat mencapai tujuan-tujuan utama dari kebijakan keamanan sebagai berikut:

- Dapat memastikan bahwa setiap pengguna berwenang memiliki akses terhadap sumber daya (resource) yang sesuai.

- Mencegah adanya akses pengguna yang tidak sah.

- Dapat melindungi data-data sensitif dari adanya akses yang tidak sah.

- Melakukan pencegahan terhadap kerusakan yang tidak disengaja pada perangkat keras dan perangkat lunak.

- Melakukan pencegahan terhadap kerusakan yang disengaja pada perangkat keras dan perangkat lunak.

- Menciptakan lingkungan yang aman, yang mampu menahan, menanggapi, dan pulih dari segala ancaman yang ada.

- Melakukan komunikasi atas tanggung jawab setiap karyawan untuk menjaga data-data yang ada.

- Meminta para karyawan untuk melakukan tanda tangan pada formular persertujuan atas pemantauan data-data yang ada.

Untuk mencapai tujuan-tujuan utama tersebut, terdapat dua strategi yang dapat digunakan oleh suatu perusahaan atau company. Strategi yang pertama adalah melakukan pembentukan komite atau panitia. Dengan melakukan hal ini maka dalam pengambian suatu keputusan akan ada banyak pihak yang terlibat sehingga keputusan yang diambil merupakan keputusan dan tujuan bersama, Kemudian dengan adanya komite, maka akan ada penugasan pada koordinator keamanan untuk mendorong pembuatan kebijakan. Strategi yang kedua adalah memahami resiko-resiko yang ada. Hal ini dapat dilakukan dengan cara melakukan penilaian postur dan melakukan penilaian tingkat keparahan dan kemungkinan yang akan terjadi pada setiap ancaman.

Kebijakan keamanan pengguna sangat disarankan untuk digunakan oleh setiap perusahaan, karena kebijakan ini memiliki banyak keuntungan dan memiliki sifat yang jelas. Berikut merupakan keuntungan-keuntungan dari penggunakan kebijakan keamanan pengguna:

- Dapat meningkatkan keamanan data dan jaringan.

- Melakukan upaya pengurangan resiko (mitigasi resiko).

- Dimonitor perangkat yang digunakan dan melakukan transfer data.

- Menciptakan performa jaringan yang lebih baik.

- Adanya respon yang cepat terhadap masalah dan downtime yang lebih rendah.

- Mengurangi pengeluaran biaya perusahaan.

Sedangkan sifat-sifat atau fitur-fitur yang dimiliki oleh sistem ini adalah:

- Ringkas dan jelas.

- Bermanfaat dan dapat diterapkan.

- Layak secara ekonomi.

- Mudah dimengerti dan diikuti.

- Realistis berdasarkan praktis dan kenyataan.

- Konsisten dalam pengimplementasian.

- Dapat ditangguhkan secara prosedural (ramah kepada karyawan)

- Sesuai dengan regulasi dan hukum yang berlaku.

Contoh dari kebijakan keamanan pengguna atau security policies for users adalah kebijakan Bring Your Own Device (BYOD). BYOD ini merupakan gerakan atau kebijakan yang dibentuk guna untuk memotivasi para karyawan di setiap organisasi atau perusahaan untuk membawa dan menggunakan perangkat milik mereka sendiri. Karena semakin berkembangnya suatu teknologi maka akan semakin banyak sisi negatif atau hal-hal berbahaya yang akan terjadi. Maka dari itu perusahaan membuat beberapa kebijakan seperti, menetapkan resource atau sumber daya apa saja yang bisa diakses oleh perangkat BYOD, menentuan penyimpanan data pada hardisk khusus dan server, dan kebijakan kata sandi dan enkripsi, serta adanya memantauan atau monitor pada data-data yang akan ditransfer.

Referensi:

Dibuat oleh :

Vivian Christiana – 2602080352 – Information Systems

D5181 – Ferdianto, S.Kom, M.MSI